Locky viruset är ännu ett farligt ransomware som låser dina personliga filer på datorn och kräver dig på en lösensumma för att kunna återfå dom igen. Locky ransomware byter namn på de krypterade filerna till en unik kombination av bokstäver och siffror på 16-karaktärer. Dessutom läggs även filändelsen .Locky på de krypterade filerna. Enligt programmet behöver du en dekrypteringskod för att låsa upp filerna, vilket du kan få genom att betala lösensumman. Programmet använder sig av RSA-2048 (vilket gör att det ibland får namnet RSA-2048 viruset) och AES-1024 algoritmer för att kryptera filerna.

Locky Virus Snabb

- Huvudsakliga egenskaper av Locky viruset

- Hur du återställer filer låsta med Locky

- Uppdateringar om Locky viruset

- Gamla versioner av Locky

- Hur du skyddar dig mot Locky viruset

- Automatisk Malware verktyg för borttagning

- Hur du tar bort Locky virus genom systemåterställning:

- Starta om din dator i Felsäkert Läge med Kommandotolken

- 2. Total borttagning av Locky virus

- 3. Återställ Locky virus påverkade filer med hjälp av Shadow Volume kopior

(Win)

Notera: Spyhunter försök ger detektion av parasiten som Locky virus och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Notera: Combo Cleaner försök ger detektion av parasiten som Locky virus och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig,

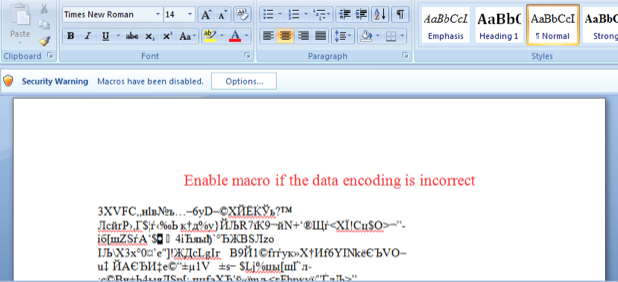

Även fast det kan finnas flertalet sätt att distribuera den här infektionen, så är den mest populära metoden via infekterade e-postmeddelanden. Först och främst så kommer du att få ett e-postmeddelande till din inbox med ett bifogat Word dokument. Om du öppnar dokumentet kommer du bara se en rad otydliga tecken med förslaget ”Enable macro if the data encoding is incorrect”. Kapare vill att du aktiverar Makron så att .doc dokumentet kan starta och infektera din dator. Det kommer att automatiskt spara viruset på din PC. När detta är slutfört kommer den sparade filen agera som nedladdare för att hämta hem delar som krävs för en framgångsrik infektion. Därefter kommer dina filer att krypteras av .locky ransomware.

Den troligen värsta egenskapen av Locky är att det underlättade för andra ransomware virus att ta sig fram. Genom att vara både framgångsrik och farlig så ser vi idag ransomware virus som t.ex. GandCrab (3 versioner av viruset), Cryptolocker eller Petya.

Huvudsakliga egenskaper av Locky viruset

Locky kan enkelt ses som ett av de mest allvarliga data-virusen de senaste åren eftersom många kapare använder olika tekniker för att distribuera det. Exempelvis har vi rapporterat en situation där kapare skickade 23 miljoner e-postmeddelanden med Locky viruset eller hur de använder MHT filer för att distribuera Fareit trojanen och Locky ransomware.

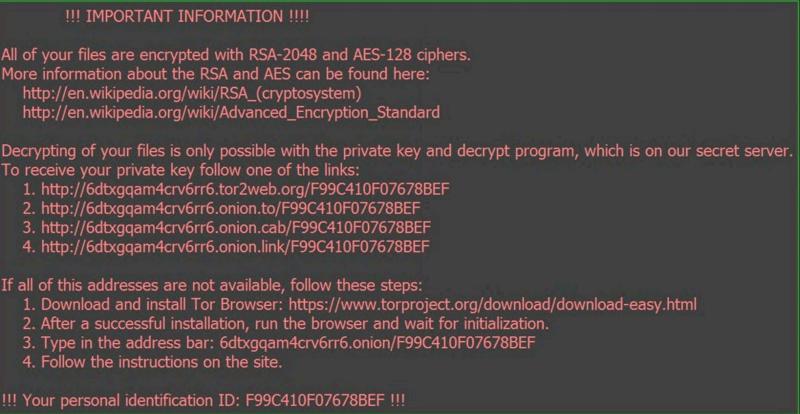

Om dina filer har blivit låsta av Locky ransomare, då kommer din skrivbordsbakgrund bytas ut mot ett meddelande som nämner att du måste betala 0.5 BTC för att få dekrypteringskoden. Även värt att veta, enligt NakedSecurity, så kan priset gå upp mot 1 BTC, vilket motsvarar runt 7000 USD. Programmet skapar även en textfil med samma meddelande. Var försiktig då Locky ransomware kan radera Shadow Volume kopiorna, vilket gör det mycket svårare att återställa dina filer.

Originell text av Locky ransomware hotbrev:

Locky ransomware

All of your files are encrypted with RSA-2048 and AES-128 ciphers. More information about the RSA and AES can be found here: https://en.wikipedia.org/wiki/RSA (crypto system) https://en.wikipedia.org/wiki/Advanced_Encryption_standard Decrypting of your files is only possible with the following steps How to buy decryption? 1. You can make a payment with BitCoins, there are many methods to get them. 2. You should register BitCoin wallet (simplest online wallet OR some other methods of creating wallet) 3. Purchasing BitCoins – Although it’s not yet easy to buy bitcoins, it’s getting simpler every day.

Hur du återställer filer låsta med Locky

Om du har en backup på dina krypterade filer så har du en lösning redan där. Du kan enkelt återställa dina filer från din backup. Om du inte har det så kan det tyvärr bli så att du har förlorat det Locky viruset har låst. Det finns inga garantier för att du får en fungerade dekrypteringskod även om du betalar. Om du betalar så kanske du bara donerar pengar till IT-kriminella.

Öppna inte bifogat innehåll från okända avsändare, annars kan du riskera att bli infekterad med Locky ransomware. Vi rekommenderar att du skapar en backup på viktiga filer genom att använda en moln-tjänst. Det är värt att nämna att Locky viruset använder sig av en svåra och aggressiva metoder för distribution som du kan se här via ett Blogg avsnitt av Symantec.

Det finns faktiskt 2 versioner av det ransomware som använder sig av filändelsen .Locky: det vanliga .Locky viruset och även AutoLocky. Filerna krypterade av det senare ransomwaret kan dekrypteras med Emsisoft’s AutoLocky Decryptor. Om dina filer har blivit krypterade av den vanliga Locky, då är en backup den bästa vägen att gå för att återfå dina filer, alternativt att använda ett data-återställningsverktyg som Data Recovery PRO.

Vi rekommenderar dig även att skaffa det bäst möjliga antivirus skyddet och även att installera ett anti-skadeprogram som t.ex. Reimage, SpyHunter eller StopZilla.

Uppdateringar om Locky viruset

Det finns en s.k. copycat av Locky viruset som använder sig av en mycket enklare krypteringsmetod. De förstörda filerna kan återställas med Emsisoft’s AutoLocky Decryptor. Du kan alltid testa det om dina filer har .Locky eller någon annan återställningsmetod inte har fungerat.

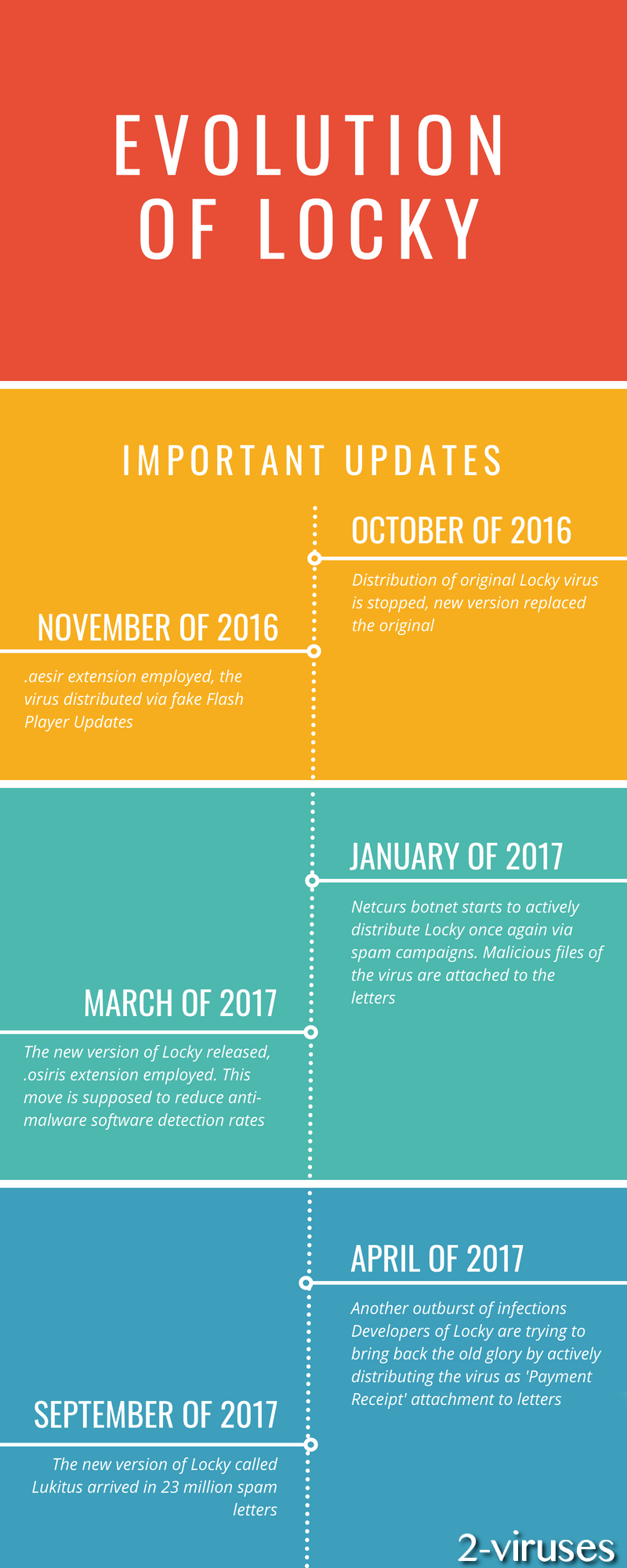

Uppdatering Oktober 2016: Locky viruset kan ha varit en skrämmande och brett distribuerad infektion, men nu kan offer endast bli infekterade av misstag eftersom den här varianten inte längre sprids aktivt. Nya versioner av ransomware virus har bytt ut den äldre varianten och är minst lika skrämmande.

Uppdatering 17:e November 2016: Locky ransomware har nyligen blivit distribuerad via falska Flash Player uppdateringar.

Uppdatering 21:a November 2016: Krypteringsprogrammet Locky använder nu filändelsen .aesir för att markera krypterade filer.

Uppdatering 5:e December 2016: Krypteringsprogrammet Locky lägger nu till filändelsen .osiris på krypterade filer. Filändelsen relaterar till bifogat innehåll i skräppostmeddelanden som är Excel filer och innehåller makro som behöver aktiveras. Filerna innehar namnet Invoice_INV[random-numbers].xls. Hotbreven som lämnas av denna nya variant innehar namnen DesktopOSIRIS.bmp och DesktopOSIRIS.htm.

Uppdatering 20:e Januari 2017: Efter en tids tystnad har Locky viruset återvänt till slagfältet. Distributören Netcurs botnet har noterats starta skräppost-kampanjer. De är inte gigantiska, men helt klart aktiva. Kapare har valt att använda .zip och .rar filer bifogade i de skadliga skräppost-meddelandena. Säkerhetsforskare gissar att det här kan vara början på en större skräppost-kampanj.

Uppdatering 23:e Januari 2017: Även fast säkerhetsforskare noterade viss aktivitet från Locky viruset, så har antalet attacker kraftigt minskat.

Uppdatering 3:e Mars 2017: En ny version av Locky viruset har upptäckts och har blivit digitalt modifierad för att undvika upptäckten av olika anti-skadeprogram. Varianten använder sig också av .osiris som filändelse.

Uppdatering 27:e Mars 2017: Det verkar inte gå så bra för Locky. 2017 verkar vara ett segt år gällande aktiviteten av Locky. Nyligen har mer envisa och påträngande ransomware varianter noterats, medan Locky tycks ge upp sin förstaplats.

Uppdatering 24:e April 2017: När man äntligen trodde att Locky inte längre var aktiv så återkom det med en explosion. Det har adopterat en gammal strategi för distribution. Kapare sprider lasten av Locky med skräppost. Detar titel tycks likna ”kvitton för betalning”. Oftast innehåller de PDF-filer som bifogat innehåll. Sedan verkar det som att Recurs botnet har blivit vald för att distribuera Locky med.

Uppdatering 26:e Juni 2017: Krypteringsviruset Locky försöker att återfå sin position på toppen, men försöken går inte som planerat. Kontrollanterna av Locky ransomware beslutade sig för att ta över internet med storm och skadliga laster distribuerades aggressivt till slumpmässiga användare. Däremot glömde utgivarna att nyare versioner av Windows operativsystem har utvecklats för att vara immuna mot sådana virus. Som konsekvens blev infektionen begränsad till att kryptera filer på enheter med Windows XP eller Vista.

Uppdatering 1:a September 2017: En nyaste varianten av Locky har noterats levereras med massiva skräppost-kampanjer. Lukitus krypteringsvirus tog sig fram via 23 miljoner vilseledande e-postmeddelanden skickade 28:e Augusti.

Uppdatering 18:e September 2017: En ny version av Locky ransomware har levererats idag som kallas .ykcol. En del användare infekterad med det här viruset kanske tror att det här är ett Ykcol virus tack vare en del felaktig information av andra hemsidor. Det är nämligen det gamla vanliga Locky viruset, men med en annan filändelse.

Gamla versioner av Locky

Framgången och det relativt höga antalet infekterade av det originella Locky viruset inspirerade andra IT-kriminella att skapa nya ransomware virus. De försökte inte ens hitta på ett nytt namn som skulle skilja sig mot Locky, eller skapa några nya tekniska fördelar, därav liknar många av dom varandra. De flesta av dom använder samma filändelse .Locky, därav kan samma metod användas för att dekryptera låsta filer.

|

Name |

unique Features |

Extension |

|

Originates from Germany |

.locky |

|

|

Files destroyed after 72 hours |

.armadilo1 |

|

|

Demands $500 in Bitcoins |

.locky |

|

|

Fixed price of 0.4 BTC |

.locky |

|

|

Ransom note in Spanish, ransom is only $10 |

.locky |

|

|

Fixed price of 0/25 BTC |

.asasin |

|

|

Generates complicated extension with hexadecimal characters |

.lukitus |

|

|

Employs Military grande encruption, removes files after 48 hours |

.kk |

|

|

Uses the same cryptgraphies as Locky |

.diablo6 |

|

|

Fixed price of 0.5 BTC |

.odin |

Hur du skyddar dig mot Locky viruset

Vi har redan nämnt att SpyHunter eller ReImage är bra verktyg som effektivt kan eliminera infektionen från Locky familjen. Däremot finns det en del coola alternativ som t.ex. Plumbytes Anti-Malware. Det har realtidsskydd som kan stoppa viruset direkt innan det når datorn. Ett ännu bättre verktyg har blivit dedikerad till att slåss mot ransomware infektioner – IObit Malware Fighter. Även om ett ransomware skulle finna en väg in i dator så kommer det här programmet förhindra att dina filer blir krypterade.

Automatisk Malware verktyg för borttagning

(Win)

Notera: Spyhunter försök ger detektion av parasiten som Locky Virus och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Notera: Combo Cleaner försök ger detektion av parasiten som Locky Virus och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig,

Hur du tar bort Locky virus genom systemåterställning:

Starta om din dator i Felsäkert Läge med Kommandotolken

För Windows 7/ Vista/ XP

- Start -> Stäng av -> Starta om -> OK.

- Tryck på F8 upprepade gånger tills uppstartsalternativen visas.

- Välj Felsäkert Läge med Kommandotolken.

För Windows 8/ 10

- Tryck på Av/ På ikonen vid Windows inloggningssida. Tryck och håll sedan ned Shift knappen medans du klickar på Starta om.

- Välj Felsök -> Avancerade alternativ -> Startinställningar -> Starta om.

- När det laddas upp, välj Aktivera Felsäkert Läge med Kommandotolken från listan med uppstartsalternativen.

Återställ systemfiler och inställningar.

- När Kommandotolken laddar, skriv in CD Restore och tryck Enter.

- Skriv sedan in Rstrui.exe och tryck Enter igen.

- Klicka på "nästa" i fönstret som visas.

- Välj en av Återställningarna som finns tillgängliga innan Locky virus infiltrerade datorn och klicka sedan på "nästa".

- För att starta systemåtersällning, klicka "Ja".

2. Total borttagning av Locky virus

Efter återställningen av din dator så rekommenderas det att genomsöka datorn med ett anti-skadeprogram som t.ex. Reimage, Spyhunter och ta bort alla skadliga filer som relaterar till Locky virus.

3. Återställ Locky virus påverkade filer med hjälp av Shadow Volume kopior

Om du inte använder dig av Systemåterställning med ditt operativsystem så finns det en chans att använda sig av så kallade Shadow Copy Snapshots. De lagrar kopior av dina filer till den tid då dessa skapades. Oftast försöker Locky virus radera alla möjliga Shadow Volume kopior, så den här metoden fungerar inte på alla datorer. Dock kan skadan misslyckas.

Shadow Volume kopior finns endast tillgängliga på Windows XP Service Pack 2, Windows Vista, Windows 7 och Windows 8. Det finns två sätt att återfå dina filer via Shadow Volume kopior på. Du kan använda Windows egna tidigare versioner, eller Shadow Explorer.

a) Windows egna tidigare versionerHögerklicka på en krypterad fil och välj Egenskaper ->Tidigare versioner. Nu ser du alla möjliga kopior av den specifika filen och tiden då den lagrades i en Shadow Volume kopia. Välj en version av filen du vill återfå och klicka på Kopiera om du vill spara den till en egen vald plats, eller så återställer du ifall du vill byta ut den nuvarande krypterade filen. Om du vill se innehållet av filen klickar du bara på "öppna".

Det är ett program som kan hittas på Internet gratis. Du kan ladda ned antingen en full eller en portabel version av Shadow Explorer. Öppna programmet. Vid vänsta hörnet högst upp väljer du enhet som filen du letar efter är lagrad. Du kommer att kunna se alla mappar på den enheten. För att återfå en hel mapp så högerklickar du på den och väljer "exportera". Välj sedan vart du vill ha den lagrad.

OBS: I många fall så är det omöjligt att återställa datafiler som har påverkats av ett modernt Ransomware. Av den anledningen rekommenderar vi ett vettigt Moln-program för att ha en backup ifall att. Vi rekommenderar att du tar en titt på Carbonite, BackBlaze, CrashPlan eller Mozy Home.