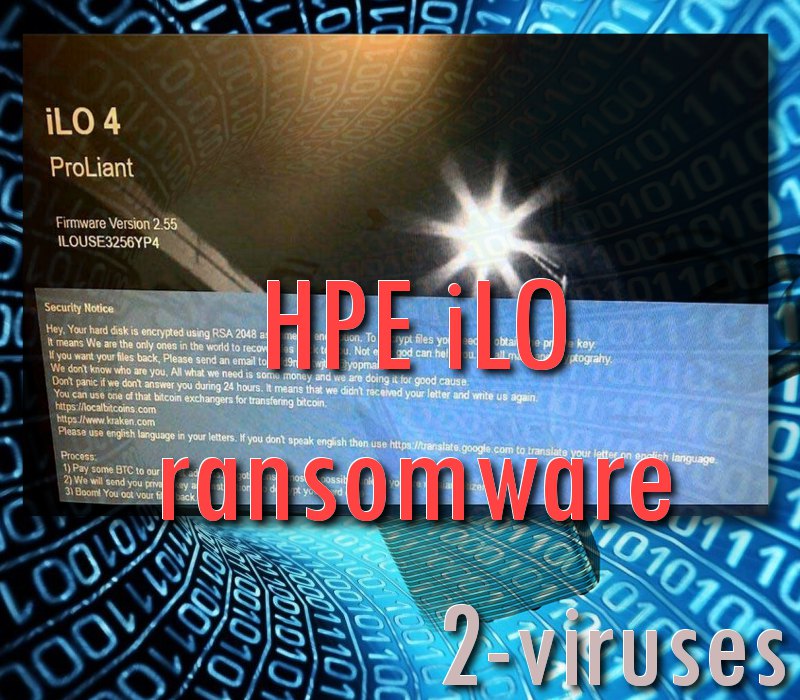

HPE iLO ransomware virus är ett nytt IT-hot som riktar in sig på internetanslutna HPE servrar med s.k. hanteringsgränssnitt. HPE iLo (eller HPE Integrated Lights-Out), är en speciell processor integrerad i HP servrar. Det ger specialister möjligheten att fjärrstyra enheten. Viruset sägs kryptera hårddiskar. Iraniska UBCERT forskaren vid namn M. Shahpasandi publicerade en skärmdump av hotbrevet som kräver offren på två bitcoins. För närvarande motsvarar 2 bitcoins 18,417.15 USD. Det finns flera rapporter från offer av HPE iLo krypteringsprogram.

Krypteringsprogrammet HPE iLo sägs kryptera hårddiskar

I hotbrevet står det att offrens hårddiskar krypterats med RSA-2048 asymmetrisk kryptering. För att återställa krypterad data krävs det att offren kontaktar kaparna genom att skicka ett e-postmeddelande till [email protected]. Överraskande nog hävdar kaparna att de gör detta för en god sak, men detta är bara ytterligare ett knep för att lura användare till att betala. Eftersom skurkar hävdar att icke-engelsktalande användare skall använda Google translate för meddelandet, så kan det betyda att användare från flertalet länder är utsatta av dessa ransomware utvecklare.

Forskare har även tillhandahållit en steg-för-steg guide om hur attacken av HPE iLO ransomware går till. Först och främst kommer skurkarna ta kontroll av iLo. Sedan kommer kaparna aktivera en s.k. Login Security Banner i syfte att visa hotbrevet. Därefter kommer skurkarna att utnyttja den virtuella mediahanteraren för att installera en fjärran ISO. Till sist kommer de starta om servern och därefter startar krypteringen. När servern väl startat om kommer ägarna inte kunna få tillgång till dom.

Skaparna av krypteringsviruset HPE iLO antas komma från Ryssland. Möjligheten tas från det faktum att ryska offer faktiskt kan förhandla om summan de skall betala för dekrypteringsnyckeln. I vissa fall kan ryska kapare skydda andra ryssar från deras ransomware projekt. Om lasten av viruset anländer till en dator med ryska som preferens, då kommer lasten oftast självförstöras. Gällande krypteringsviruset HPE iLO har ryska offer endast fått möjligheten att betala mindre för dekrypteringsnyckeln.

Forskare nämner att fjärranslutna kontrollverktyg aldrig är att rekommendera. Användare av iLo 4 uppmuntrar till att uppdatera till sin senaste version. Om du misslyckas med att hålla utkik efter ny information, då kan du bli nästa offer för HPE iLO ransomware.

Hur kan användare undvika krypteringsprogrammet HPE iLO?

Vi har redan nämnt ett par rekommendationer. Kontrollera alltid administrativa konton för att se om kapare har lyckats få tillgång till ditt fjärranslutna kontrollverktyg. För data-användare gäller guiden om förebyggande på samma sätt som med alla andra ransomwares. Se till att backa upp din dator, på så sätt kan du återfå dina filer om den originella versionen krypteras.

Just nu finns det inga sätt att dekryptera en hårddisk kostnadsfritt. Däremot bör du aldrig förlora hoppet eftersom säkerhetsforskare kommer att finna ett sätt att hjälpa ransomware offer. Tills dessa så rekommenderar vi offren av HPE iLO starkt att ta bort skadeprogrammet i deras enhet. Av den anledningen rekommenderar vi en genomsökning med ett anti-skadeprogram: Reimage och .

Ransomware infektioner distribueras på flera sätt: skräppost, vilseledande reklam eller skurkaktiga program. I fallet med HPE iLO ransomware så använder kaparna en osäker VPN. Om du vill skydda dig själv mot det här hotet, se då till att din HPE iLO tjänst använder en säker VPN. Överväg våra förslag och glöm inte att betala skaparna av ett ransomware aldrig är en bra idé. De kan överge dig och lämna dina filer krypterade.

Automatisk Malware verktyg för borttagning

(Win)

Notera: Spyhunter försök ger detektion av parasiten som Hpe Ilo Ransomware och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Notera: Combo Cleaner försök ger detektion av parasiten som Hpe Ilo Ransomware och hjälper till dess avlägsnande gratis. begränsad testversion finns tillgänglig,